El RBAC (Role-Based Access Control o Control de Acceso Basado en Roles) es uno de los métodos más eficaces para garantizar que cada usuario dentro de una organización solo tenga acceso a los recursos que realmente necesita.

Este principio no solo mejora la seguridad, sino que además ayuda al cumplimiento de normativas como la Ley Marco de Ciberseguridad y la norma ISO 27001.

🔐 ¿Qué es RBAC?

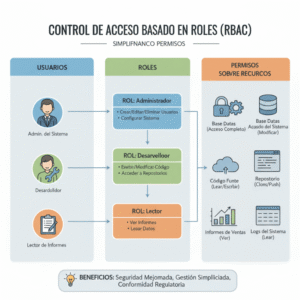

El Control de Acceso Basado en Roles (RBAC) es un modelo de seguridad que define permisos y privilegios según el rol que una persona desempeña dentro de la organización.

En lugar de asignar permisos a cada usuario individualmente, se asignan a los roles, y los usuarios heredan esos permisos al ocupar un cargo específico.

Por ejemplo:

- Un analista de soporte puede acceder a reportes técnicos, pero no a nóminas de personal.

- Un gerente financiero puede revisar presupuestos, pero no modificar configuraciones de red.

- Un administrador TI tiene privilegios para gestionar accesos y políticas globales.

De esta forma, el RBAC minimiza el riesgo de accesos indebidos y protege la confidencialidad de los datos.

⚙️ Cómo funciona el RBAC

El modelo RBAC se basa en tres componentes principales:

- Roles: representan las funciones dentro de la organización (ej. auditor, gerente, técnico, usuario).

- Permisos: son las acciones que cada rol puede ejecutar (leer, escribir, modificar, eliminar).

- Asignaciones: vinculan usuarios a roles específicos para aplicar los permisos definidos.

En sistemas modernos, como plataformas en la nube o sistemas ERP, RBAC se implementa mediante políticas automatizadas que controlan accesos a archivos, bases de datos, paneles de control y APIs.

🧩 Tipos de modelos RBAC

- RBAC básico: define roles fijos con permisos preestablecidos.

- RBAC jerárquico: los roles se estructuran por niveles, permitiendo heredar permisos.

- RBAC restringido: combina condiciones adicionales, como ubicación, horario o autenticación multifactor (MFA).

Por ejemplo, un usuario podría acceder a un sistema solo si se conecta desde una red corporativa y durante su jornada laboral.

⚖️ RBAC y la Ley Marco de Ciberseguridad

La Ley Marco de Ciberseguridad (Ley N° 21.663) exige que los operadores de servicios esenciales implementen políticas de acceso seguro, autenticación y gestión de privilegios.

En este contexto, el RBAC cumple un rol fundamental al permitir demostrar que los accesos están limitados, documentados y trazables.

De acuerdo con el artículo sobre responsabilidad de los administradores de sistemas críticos, la ley obliga a:

- Definir roles y responsabilidades de los usuarios internos y externos.

- Implementar controles técnicos de autenticación y autorización.

- Registrar y auditar cada acceso o intento fallido.

- Reportar incidentes derivados de accesos indebidos ante la Agencia Nacional de Ciberseguridad (ANCI).

Por ello, el RBAC no es solo una buena práctica técnica, sino un requisito de cumplimiento dentro del marco normativo chileno.

🧠 Beneficios del RBAC

- 🔒 Seguridad reforzada: reduce el riesgo de errores humanos o accesos accidentales.

- 🕒 Eficiencia: simplifica la gestión de usuarios en grandes organizaciones.

- 📋 Auditoría: permite mantener evidencia de quién accede a qué, y cuándo.

- 💼 Cumplimiento: facilita auditorías ISO 27001, CIS Controls y ANCI.

- 🔁 Escalabilidad: permite agregar o cambiar usuarios sin rediseñar permisos.

🧪 Cómo implementar RBAC paso a paso

- Identifica los roles existentes: documenta funciones, tareas y accesos actuales.

- Define permisos mínimos: aplica el principio de menor privilegio (cada usuario accede solo a lo necesario).

- Diseña una matriz de accesos: mapea roles vs. permisos de manera visual.

- Automatiza la asignación: usa herramientas de identidad (IAM, Azure AD, Okta, AWS IAM, etc.).

- Monitorea y audita: revisa mensualmente los accesos y modifica roles obsoletos.

En Confiden.cl te ayudamos a integrar este modelo dentro de tu Sistema de Gestión de Seguridad de la Información (SGSI), asegurando cumplimiento con la Ley Marco y evidencias auditables ante la ANCI.

📊 Ejemplo práctico

Una empresa del sector financiero decide implementar RBAC.

Define los siguientes roles:

- Administrador: acceso total a los sistemas y a la base de datos.

- Ejecutivo de atención: acceso a datos de clientes, pero sin modificar configuraciones.

- Analista de riesgos: acceso a reportes, pero sin visibilidad de datos personales.

Gracias a RBAC, la empresa evita filtraciones, facilita auditorías ISO 27001 y reduce incidentes de acceso indebido.

🔗 Conclusión

El RBAC no es solo una herramienta técnica, sino un componente estratégico para construir una organización segura, ordenada y conforme a la Ley Marco de Ciberseguridad.

Implementarlo permite proteger los activos críticos, prevenir fugas de información y garantizar la trazabilidad de cada acción.

Si tu empresa aún no cuenta con una estructura de control de acceso basada en roles, en Confiden te ayudamos a diseñar e implementar un modelo adaptado a tus necesidades, alineado con estándares internacionales y las exigencias de la Ley Marco de Ciberseguridad en Chile.

📥 Descarga también nuestro eBook gratuito “La Ciberseguridad como Requisito” y descubre cómo los nuevos marcos legales y técnicos transforman la forma en que las empresas deben gestionar su seguridad digital.